適用対象: ThreatSync+ NDR

Windows 用 ThreatSync+ NDR 収集エージェントにより、ネットワークのスイッチおよびルータからのログ データが受信され、そのデータが WatchGuard Cloud に送信されます。

ThreatSync+ NDR 収集エージェントがリッスンしているポート:

- ポート 2055:Endpoint からの NetFlow ログ データ。

- ポート 6343:Endpoint からの sFlow ログ データ

- ポート 514:Windows ログ エージェントからの DHCP ログ データ。

ThreatSync+ NDR 収集エージェントは、Windows 10、Windows 11、Windows Server 2022 のいずれかを実行している Windows コンピュータにインストールすることができます。

Windows でサポートされているオペレーティング システムと仮想化環境の詳細情報については、次を参照してください:システム要件。

Windows 用 WatchGuard エージェントをダウンロードしてインストールする

Windows 用の WatchGuard エージェントと ThreatSync+ NDR 収集エージェントのインストールは 2 段階プロセスです。

コレクターを追加して構成するには、まず Windows 用 WatchGuard エージェント インストーラをダウンロードして、コレクターとして構成する Windows コンピュータまたはサーバーでインストール ウィザードを実行する必要があります。WatchGuard エージェントをインストールすると、ThreatSync+ NDR 収集エージェントまたは Windows ログ エージェントがインストールされます。ThreatSync 管理 UI を使用して、コレクターとして使用する Windows コンピュータまたはサーバーを指定します。

Caution: Panda または Cytomic の Endpoint Security 製品がインストールされている Endpoint には、ThreatSync+ NDR 収集エージェントをインストールすることができません。ThreatSync+ NDR 収集エージェントは、WatchGuard Endpoint Security 製品とのみ互換性があります。

開始する前に

Windows 用 WatchGuard エージェントをダウンロードする前に、以下の点を確認してください。

- エージェントをインストールするコンピュータにウイルス対策ソフトウェアがインストールされていること

- 管理者権限があり、WatchGuard エージェントをインストールする Windows コンピュータにログインしていること

システム要件

BIOS で仮想化が有効化されていること、および仮想環境ホストの仮想化ベースのセキュリティ (VBS) が有効化されていることを確認します。

詳細については、次を参照してください:

Hyper V でコレクターを実行する場合は、ネストされた仮想化を有効化する必要があります。詳細については、ネストされた仮想化 および ネストされた仮想化が有効な仮想マシンでの Hyper V の実行 を参照してください。

ネストされた仮想化を回避するには、仮想デバイスではなく、専用の物理デバイスでコレクターを実行することが勧められます。

Windows 用 ThreatSync+ NDR 収集エージェントをインストールするには、以下の要件が満たされている必要があります。

- 以下の条件を満たすマシンに Windows 10、Windows 11、Windows 2022 のいずれかがインストールされていること

- 最小 CPU コア数:2

- RAM:最小 8 GB、ディスク容量:最小 150 GB

NetFlow レートが 1 分あたり 500,000 を超えるネットワークの場合は、より多くの CPU、RAM、およびディスク容量が必要となります。

Windows インストーラは、x86 または ARM プロセッサを搭載したコンピュータと互換性があります。

サポートされているオペレーティング システムと仮想化環境の詳細については、次のセクションを参照してください:Windows 用 ThreatSync+ NDR 収集エージェントをトラブルシューティングする (このドキュメントに記載)。または、ThreatSync+ NDR リリース ノート の ThreatSync+ NDR コンポーネントのオペレーティング システムの互換性。

Windows 用 WatchGuard エージェントをインストールする

コレクターとして構成する各 Windows コンピュータに WatchGuard エージェントをインストールします。通常、ThreatSync+ NDR 収集エージェントは、ネットワークに存在するそれぞれの物理的な場所のコンピュータ 1 台にインストールするだけで済みます。

管理者が常にログインできるように、固有の管理者アカウントが設定されている専用のコンピュータにエージェントをインストールすることが勧められます。エージェントをインストールした管理者アカウントでログインしないと、コレクターは実行されません。

Windows 用 WatchGuard エージェントをインストールするには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync+ 統合 > コレクター の順に選択します。

- ThreatSync+ NDR 収集エージェント タブで、コレクターを追加する をクリックします。

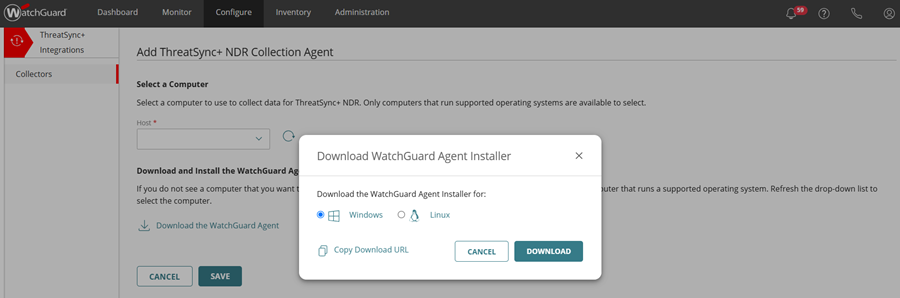

- WatchGuard エージェントをダウンロードしてインストールする セクションで、WatchGuard エージェントをダウンロードする をクリックします。

WatchGuard エージェント インストーラをダウンロードする ダイアログ ボックスが開きます。 - WatchGuard エージェント インストーラをダウンロードする ダイアログ ボックスで、Windows を選択します。

- (オプション) ダウンロード URL をコピーする をクリックして、ダウンロード URL を保存します。

- ダウンロード をクリックします。

Windows WatchGuard_Agent.msi ファイルがダウンロードされます。 - ログを受信する Windows コンピュータまたはサーバーに .MSI ファイルをコピーします。

- WatchGuard_Agent.msi ファイルをダブルクリックして、ウィザードの手順を完了します。

インストール プロセス中は、プログレス バーが表示されます。エージェントにより、インストール中に Ubuntu コンソール ウィンドウが開かれます。このウィンドウを閉じないでください。インストールが完了すると、Windows コンピュータまたはサーバーが再起動します。

WatchGuard エージェントが正常にインストールされたことを確認するには、ThreatSync+ NDR 収集エージェント タブに 成功 ステータスが表示されているかどうかをチェックします。Windows コレクターの場合は、ステータスが約 5 分ごとに更新されて、リアルタイムのステータスが表示されます。

WatchGuard エージェントまたは ThreatSync+ NDR 収集エージェントをアンインストールする方法については、次を参照してください:Windows 用 ThreatSync+ NDR 収集エージェントを削除する。

ThreatSync+ NDR のコレクターを構成する

Active Directory DHCP ログを収集するには、最初に ThreatSync+ NDR 収集エージェント、次に Windows ログ エージェントの両方の種類の収集エージェントをネットワークに追加して構成する必要があります。

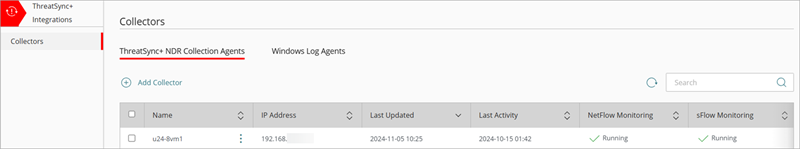

ThreatSync+ NDR 収集エージェントは、コレクター ページで構成します。

ThreatSync+ NDR 収集エージェント タブには以下の列が表示されます。

- 名前 — コレクターの名前。

- IP アドレス — コレクターがインストールされているコンピュータの IP アドレス。

- 最終更新日 — コレクター データが最後に更新された日時。

- 前回のアクティビティ — コレクターから最後に ThreatSync+ NDR にデータが送信された日時。

- NetFlow 監視 — NetFlow 監視のステータス (nfcapd プロセスが実行中かどうか) が表示されます。例:稼働中 または 停止。

- sFlow 監視 — sFlow 監視のステータス (sfcapd が実行中かどうか) が表示されます。例:稼働中 または 停止。

- ステータス — コレクターのステータスが表示されます。ステータスをクリックすると、詳細情報が表示されます。ステータスには、以下が含まれている可能性があります。

- 成功 — コレクターがインストールされて、ネットワーク データを受信しています。

- 情報なし — コレクターのステータスを報告できていません。

- オフライン — コレクターはオフラインになっています。

- エラー — コレクターでエラーが発生しています。詳細については、次を参照してください:Windows 用 ThreatSync+ NDR 収集エージェントをトラブルシューティングする。

Windows 用 ThreatSync+ NDR 収集エージェントを追加する

通常、ThreatSync+ NDR 収集エージェントは、ネットワークに存在するそれぞれの物理的な場所に 1 つのみインストールするだけで済みます。DHCP データ ログを収集するには、静的 IP アドレスが割り当てられている Windows コンピュータに ThreatSync+ NDR 収集エージェントを追加する必要があります。

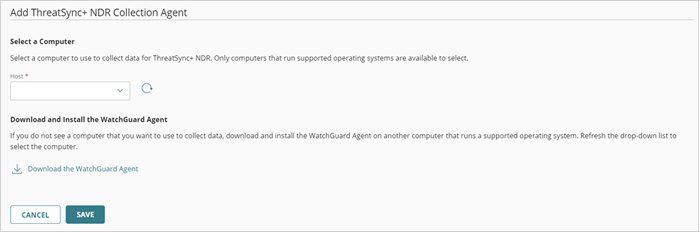

ThreatSync+ NDR 収集エージェントを追加するには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync+ 統合 > コレクター の順に選択します。

- ThreatSync+ NDR 収集エージェント タブで、コレクターを追加する をクリックします。

- ホスト ドロップダウン リストから、ThreatSync+ NDR 収集エージェントとして使用する Windows コンピュータを選択します。

このリストには、WatchGuard エージェントがインストールされているすべての Windows コンピュータが含まれます。使用可能なコンピュータとサーバーのリストを更新するには、 をクリックします。

をクリックします。 - 保存 をクリックします。

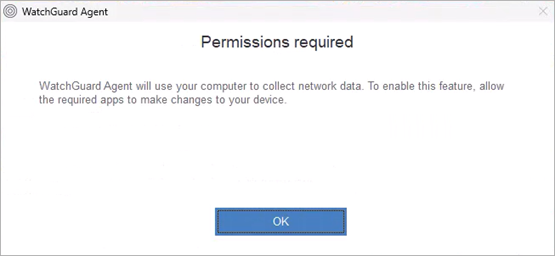

収集エージェントにより、ThreatSync+ NDR へのデータの報告が開始されます。報告されたトラフィック情報は、ネットワーク概要ページに表示されます。 - ホスト コンピュータで、権限が必要です ダイアログ ボックスが開いたら、OK をクリックします。

ホスト コンピュータに、権限が必要です ダイアログ ボックスが表示されるまでに、しばらく時間がかかる場合があります。

ThreatSync+ NDR 収集エージェントの IP アドレスを記録します。Windows ログ エージェントを構成するには、IP アドレスを入力する必要があります。

ThreatSync+ NDR収集エージェントの障害通知をミュートする

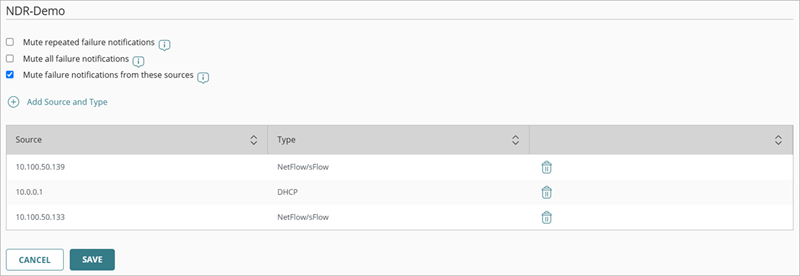

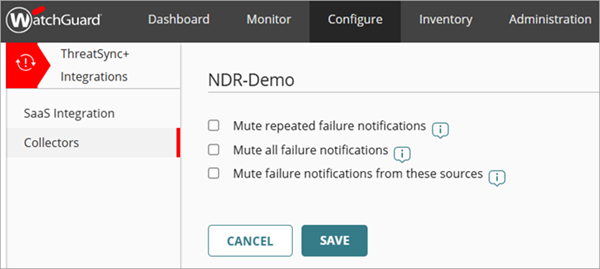

既存の ThreatSync+ NDR 収集エージェントを編集し、特定の収集エージェントからの障害通知をミュートすることができます。追加して構成したログ送信元からの障害通知をミュートすることもできます。

既存の ThreatSync+ NDR 収集エージェントの障害通知を構成するには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync+ 統合 > コレクター の順に選択します。

- ThreatSync+ NDR 収集エージェント タブで、編集する ThreatSync+ NDR 収集エージェントの横にある

をクリックします。編集 をクリックします。

をクリックします。編集 をクリックします。

ミュート障害オプションが表示されます。

- 次のうちいずれかのオプションを選択します。

- 繰り返しの障害通知をミュートする — このコレクターの連続的なコレクター障害通知をミュートするには、このオプションを選択します。これを選択すると、コレクターに障害が発生した際に、このコレクターに関する通知が 1 つのみ送信されます。

- すべての障害通知をミュートする — このコレクターのすべてのコレクター障害通知をミュートするには、このオプションを選択します。これを選択すると、コレクターに障害が発生しても、このコレクターに関する通知は送信されません。

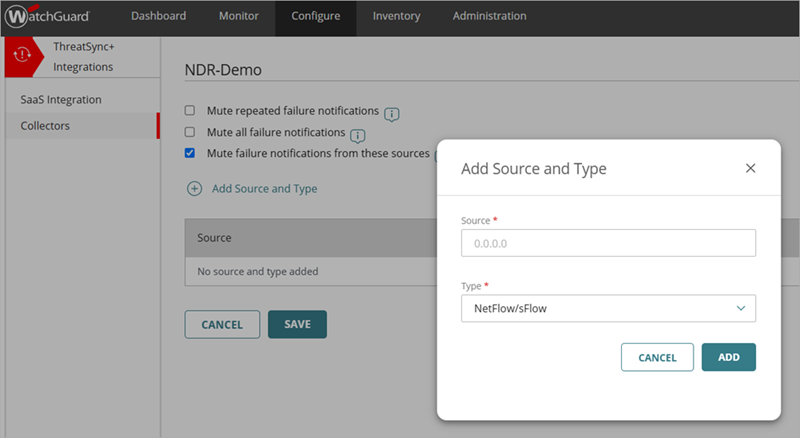

- こうした送信元からの障害通知をミュートする — 障害通知をミュートする特定のログ送信元を追加および構成するには、このオプションを選択します。このオプションを選択すると、構成されたログ送信元からのすべてのコレクター障害通知がミュートされます。これを選択すると、コレクターに障害が発生しても、このログ送信元に関する通知は送信されません。ログ送信元を追加するには、手順 6 に進みます。

- こうした送信元からの障害通知をミュートする を選択して、通知をミュートするログ送信元を追加して構成します。

- 送信元と種類を追加する をクリックします。

送信元と種類を追加する ダイアログ ボックスが開きます。

- 送信元と種類を追加する をクリックします。

- 送信元 テキスト ボックスに、送信元 IP アドレスを入力します。

- 種類 ドロップダウン リストで、送信元の種類として NetFlow/sFlow または DHCP を選択します。

- 追加 をクリックします。

- 保存 をクリックします。

新規送信元が追加されます。

- 送信元を削除するには、

をクリックします。保存 をクリックします。

をクリックします。保存 をクリックします。

Windows 用 ThreatSync+ NDR 収集エージェントを削除する

特定の ThreatSync+ NDR 収集エージェントを使用する必要がなくなった場合は、ThreatSync+ 統合 UI から削除することができます。UI から収集エージェントを削除すると、WatchGuard エージェントによって自動的に収集エージェントがアンインストールされます。

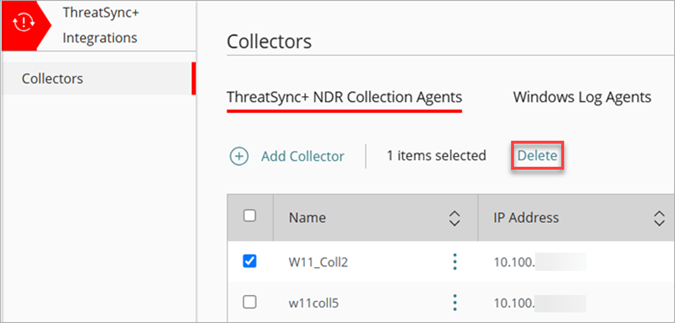

ThreatSync+ NDR 収集エージェントを削除するには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync+ 統合 > コレクター の順に選択します。

- ThreatSync+ NDR 収集エージェント タブで、削除するコレクターを 1 つまたは複数選択します。

- 削除 をクリックします。

WatchGuard エージェントにより、ThreatSync+ NDR 収集エージェントがアンインストールされます。

WatchGuard エージェントを ThreatSync+ NDR 収集エージェントとともにアンインストールするには、それがインストールされているコンピュータまたはサーバーからアンインストールします。詳細については、お使いのコンピュータまたはサーバーの製品ドキュメント ページを参照してください。

Windows ログ エージェントをインストールする

Windows ログ エージェントは、Windows DHCP サーバー ログを読み取り、ThreatSync+ NDR 収集エージェントに転送する収集エージェントです。そして、ThreatSync+ NDR 収集エージェントから、DHCP ログが WatchGuard Cloud に転送されます。

Windows 用 ThreatSync+ NDR 収集エージェントで DHCP サーバー ログを受信できるようにするには、ネットワークに Windows ログ エージェントをインストールして構成する必要があります。Windows ログ エージェントは、Windows Server 2019 または 2022 にインストールすることができます。こうしたサーバーの一部は、ドメイン コントローラでもある可能性があります。詳細については、次を参照してください:Windows ログ エージェントを構成する。

デバイスの IP アドレスが変更された場合にそれを追跡するには、Windows ログ エージェントを使用して、Active Directory DHCP ログを収集することが勧められます。すべての DHCP サーバーに Windows ログ エージェントを追加して構成します。

Windows 用 ThreatSync+ NDR 収集エージェントをトラブルシューティングする

60 ~ 90 分経っても報告されたトラフィック情報がネットワーク概要ページに表示されない場合は、このセクションの情報を使用して、コレクターの問題をトラブルシューティングすることができます。

Windows 用 ThreatSync+ NDR 収集エージェントをトラブルシューティングするには、以下の手順を実行します。

- Windows コンピュータが システム要件 セクションに記載されている要件を満たしていることを確認します。

- WatchGuard エージェントをインストールした管理者アカウントから、ThreatSync+ NDR 収集エージェントがインストールされている Windows コンピュータにログインしていることを確認します。専用のインストール管理者アカウントを作成することが勧められます。インストール管理者が常にログインする必要があります。

- インストール プロセス中に、WatchGuard エージェントによって Ubuntu コンソール ウィンドウが開かれます。このウィンドウを閉じないでください。wsl -l PowerShell コマンドを使用して、WatchGuard エージェントが正常にインストールされたことを確認します。

- netstat -l PowerShell コマンドを使用して、コンピュータがこれらのポートをリッスンできることを確認します。

- ポート 2055 — Endpoint からの NetFlow ログ データ

- ポート 6343 — Endpoint からの sFlow ログ データ

- ポート 514 — Windows ログ エージェントからの DHCP ログ データ

- ポート 2055、6343、514 からのトラフィックをブロックするファイアウォール ルールが設定されていないことを確認してください。クラウド管理の Firebox の場合は、WatchGuard Cloud で 構成 > デバイス > デバイス構成 > ネットワーク ブロック の順に移動して、そのページでブロックされたポート 514 を削除します。ローカル管理の Firebox でブロックされたポートを削除する方法については、次を参照してください:ポートをブロックする Fireware ヘルプ で。

- BIOS で仮想化が有効化されていないことを確認してください。以下の仮想化環境が検証済みです。

| ThreatSync+ NDR コレクターの仮想化環境 | Microsoft Windows 10 | Microsoft Windows 11 | Microsoft Windows Server 2022 |

|---|---|---|---|

| Hyper-V |

|

|

|

| VMware ESXi 6.7 |

|

|

|

| VMware ESXi 7.0.3 |

|

|

* * |

| VMware ESXi 8.0 |

|

|

|

| KVM ハイパーバイザー QEMU 9.0.0 |

|

|

*Windows Server 2022、ビルド 20.348.2527

- 構成 > ThreatSync+ 統合 > コレクター の順に移動してしたページで、コレクターの表の ステータス 列を確認します。ステータスをクリックすると、詳細が表示されます。

- 成功 — コレクターがインストールされて、ネットワーク データを受信しています。

- 情報なし — コレクターのステータスを報告できていません。

- オフライン — コレクターはオフラインになっています。

- エラー — コレクターでエラーが発生しています。

一般的なエラー 1603 が発生した場合は、仮想化が有効化されていることを確認してください。詳細については、次を参照してください:システム要件。

Windows ログ エージェントのトラブルシューティングについては、次を参照してください:Windows ログ エージェントの問題をトラブルシューティングする。